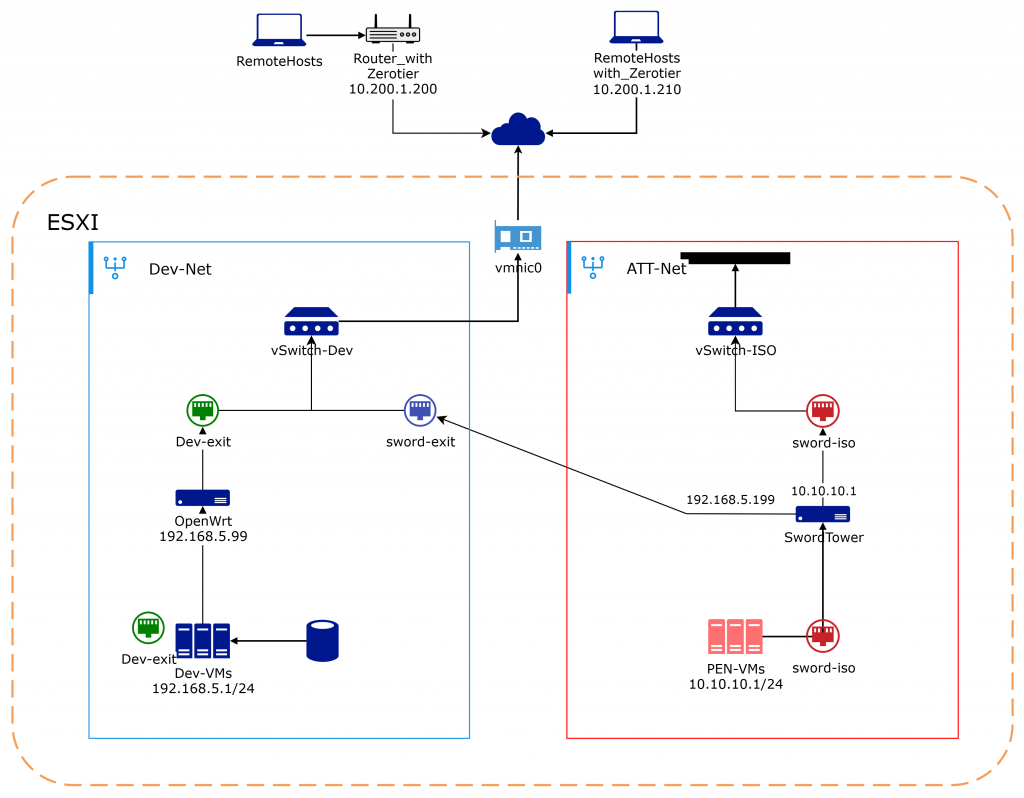

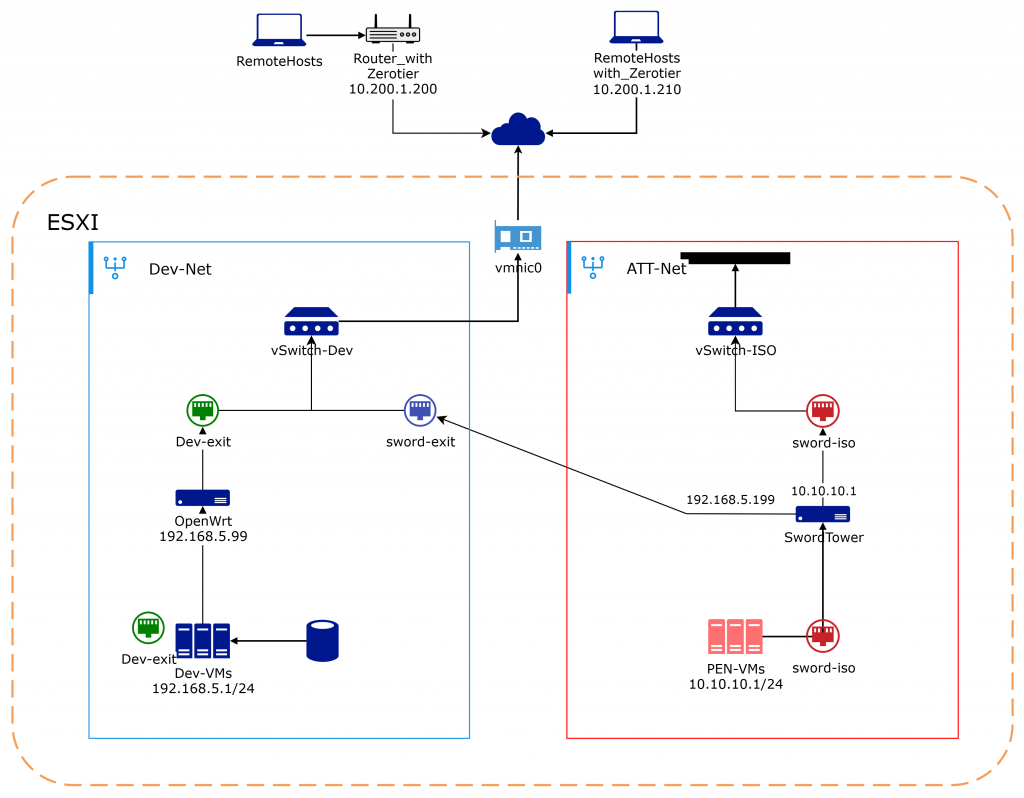

基于ESXI部署防溯源的攻击环境

最近这几年攻防对抗愈演愈烈,攻击队被溯源反制的案例也越来越多。我本身从事应急响应,想站在蓝队的视角,基于ESXI实现一套防溯源的攻击环境,本文的所有操作只需要在ESXI和Openwrt上配置。实现在隔离网段中创建的新机器无需任何配置,开机即用的效果。

阅读更多

最近这几年攻防对抗愈演愈烈,攻击队被溯源反制的案例也越来越多。我本身从事应急响应,想站在蓝队的视角,基于ESXI实现一套防溯源的攻击环境,本文的所有操作只需要在ESXI和Openwrt上配置。实现在隔离网段中创建的新机器无需任何配置,开机即用的效果。

阅读更多自计算机系统出现以来,网络攻击者一直利用当时可用的各种攻击向量对系统实施入侵。在早期,由于数字环境规模小、结构简单,攻击方式也相对直接、易于理解。随着时间推移,数字系统不断扩展并演化成庞大而复杂的数字基础设施,随之而来的攻击手法也日趋高级和隐蔽,使得攻击分析与检测变得愈加困难。

在应急响应的实际工作中,要全面理解一次网络入侵事件,必须对攻击者的行为路径、操作步骤和关键决策点进行结构化、标准化的建模。满足这一需求的重要方法之一,就是 MITRE ATT&CK 框架。

阅读更多在应急响应和取证工作中,我们越来越频繁地面对一个现实:大量关键业务和数据已经不在传统机房,而是在云上运行。理解云计算的基本概念,已经不再是架构师或运维工程师的专属能力,而是每一位安全响应人员的必备基础。

阅读更多python -c import pty; pty.spawn("/bin/bash")

做过渗透的小伙伴对这个命令都不会陌生,通常利用web漏洞进行反弹shell后,都会执行python的pty.spawn得到一个功能相对完善的伪终端,比如支持命令补全、使用vim等需要终端控制的程序。但是这也会导致攻击者执行过的命令被写入到当前用户的.bash_history中。

阅读更多【标题】:xxxxx 发现 DNS 恶意请求 【客户名称】:xxxxxxx 【风险等级】:高 【告警时间】:2025-06-12 【事件类型】:恶意请求行为 【受影响资产】:xxxxxxx 【详情】:[机器:xxxxxxx,请求恶意域名:mst2.mymst007.info,进程: C:\Windows\System32\wbem\scrcons.exe,请求次数:5,首次请求时间:2025-06-12 23:03:43, 最近请求时间:2025-06-12 23:03:43]

最近MSS运营中收到一条主机安全的告警,某客户的机器触发DNSLOG告警。但是这台机器本身也不提供服务,也没有公网ip,甚至已经很长时间都没人登录过,查看记录已经稳定运行几年时间了。这样的机器为什么会突然产生DNSLOG告警?

阅读更多在应急排查现场,大家最怕的一类情况不是“清晰的恶意域名或 IP”,而是那种表面看起来一切正常的 HTTPS 流量 —— 仿佛业务流量,背后却藏着恶意的 C2 控制信道。当我们看到流量是云厂商 CDN、证书合法、访问域名看起来也没有问题的时候,应急人员的第一反应往往是:

“不会吧,这些都是正经的 CDN 域名,怎么可能是恶意的?”

但事实证明,攻击者正是利用了 CDN 这种“可信流量”的特性来隐藏自己的控制通道,这种技术被称为域前置(domain fronting)。

阅读更多在大量真实入侵事件中,远程桌面协议(RDP)几乎已经成为攻击者进行横向移动的“标配工具”。这个最初由微软设计、用于远程系统管理和运维的协议,在现实环境中却频繁被滥用,成为内网扩散和权限放大的关键通道。

从应急响应的角度来看,RDP 的危险之处并不在于它本身有多“恶意”,而在于它太正常了。正因为企业日常运维和远程办公高度依赖 RDP,攻击者的行为很容易隐藏在合法流量和正常操作之中。

阅读更多